routeur4g.fr est financé par ses lecteurs. Quand vous achetez en passant par les liens du site, nous pouvons toucher une commission d’affiliation.

oga83

-

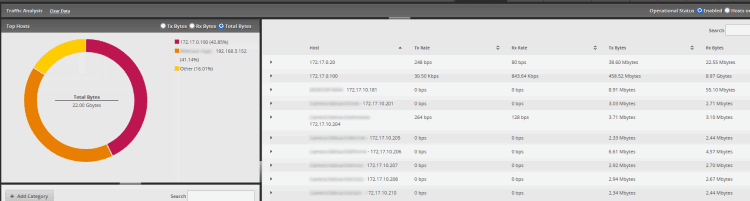

Analyse de consommation Datas

Je fais ça avec un routeur Ubiquity ER-4 en tête de réseau

-

[TUTO] Envoyer des notifications SMS avec un NAS Synology et un routeur Huawei

Le fonctionnement étant différent entre le PC et le Syno, c'est certainement un pb de paramètres régionaux.LTE H-Monitor se repose sur ceux du système.Sur mon Syno, voici ce que j'ai :ash-4.4# env

LC_ALL=en_US.utf8

LANG=en_US.utf8J'ai fais une modification pour que les bons paramètres soient utilisés, indépendamment de la configuration système. C'est dans la version 4.63. -

[TUTO] Envoyer des notifications SMS avec un NAS Synology et un routeur Huawei

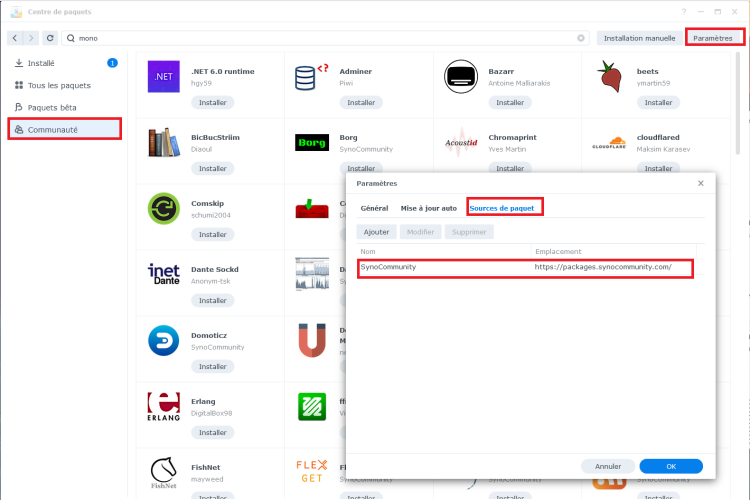

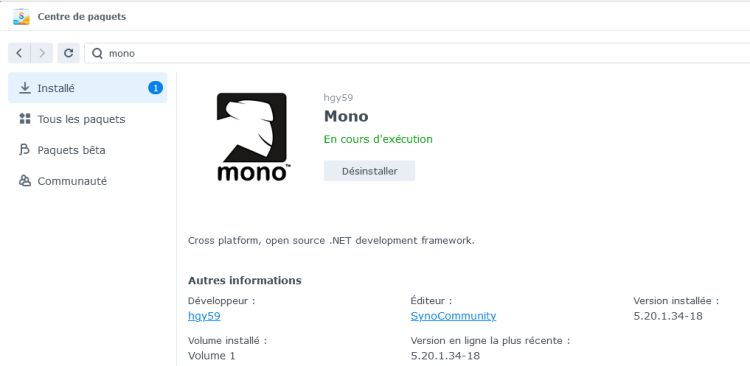

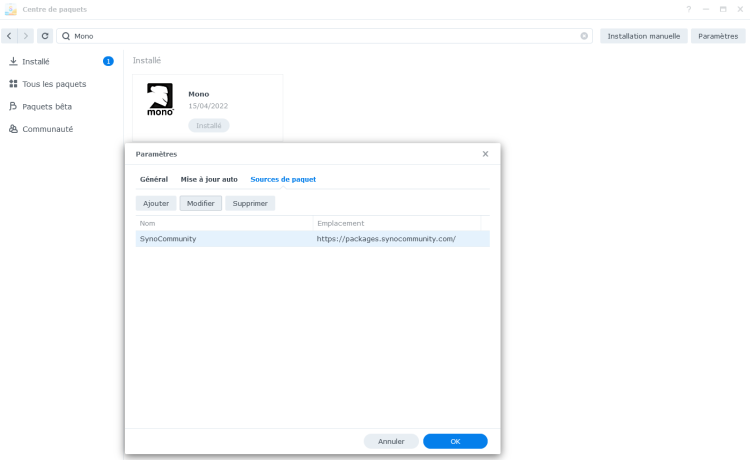

1- Le lien https://packages.synocommunity.com/ n'est pas un site web mais une source de paquets. Il ne marche donc pas dans un navigateur... Par contre, si on le rajoute comme "source de paquets" sur un Syno, la rubrique "Communauté" apparait avec de nouveaux paquets, dont Mono : Et, de cette manière, c'est version de Mono adaptée au modèle de Synology qui est installée.2- Non, pas besoin de la version embarquée. Aucune modif à faire sur le routeur. Juste installer LTE H-Monitor sur le Syno.Le Mono que j'utilise et qui fonctionne :

Et, de cette manière, c'est version de Mono adaptée au modèle de Synology qui est installée.2- Non, pas besoin de la version embarquée. Aucune modif à faire sur le routeur. Juste installer LTE H-Monitor sur le Syno.Le Mono que j'utilise et qui fonctionne : L'installation de LTE H-Monitor est décrite dans cette faq.

L'installation de LTE H-Monitor est décrite dans cette faq.

-

[TUTO] Envoyer des notifications SMS avec un NAS Synology et un routeur Huawei

Une recherche Google donne la solution en 1ère ligne : Synology installer monoEn résumé, il suffit d'ajouter la source de paquet https://packages.synocommunity.com/Exemple sur un RS818+ avec DSM 7.1-42661 Update 3 : [EDIT] Et ensuite, pour envoyer des notifications par sms, c'est ici.

[EDIT] Et ensuite, pour envoyer des notifications par sms, c'est ici.

-

H112-370 avec LTE H-Monitor

Bonjour,Quelqu'un a t'il essayé LTE H-Monitor sur un H122-370 (firmware >= 10.0.3.1) ?A priori, cela ne marche pas.Si quelqu'un est intéressé pour faire le test, j'ai une version béta du programme à tester sur ce routeur. -

Huawei h122-373 cpe pro 2.

-

[RESOLU] B525-65a sans la bande B20

PiHe a dit :

D'après les services secrets américains tout appareil Huawei a une backdoor pour les services chinois donc ils savent tout...Dutchman24 a dit :vérifier si le firmware est "surveillé" ou pas.

nota 1 : si Huawei le met en place pour les services chinois il ne doit pas se priver de l'utiliser à ses propres fins commerciales...

nota 2 : j'ai toujours pensé que les américains veulent bloquer Huawei parce que quand c'est un Cisco ou tout autre appareil US c'est eux qui ont la porte d'entrée pour surveiller... et ils sont furieux de ne plus avoir ce monopole !

Bref pour nous, petit utilisateur de base, il y aura toujours un (ou plusieurs) services étatiques/entreprises pour nous surveiller.C'est la raison pour laquelle il est préférable d'utiliser :1- un firewall entre le routeur et son LANDe cette manière, quelqu'un qui rentrerait avec une backdoor sur le routeur n'aurait pas accès au LAN2- un VPN créé à partir du LAN, en amont du routeurLe trafic qui passe par le routeur est entièrement chiffré et ne peut pas être analysé via une backdoorJ'utilise un EdgeRouter ER-4 pour ces 2 points. Voir ici. -

Huawei H122-373 (CPE PRO 2 5G) Version globale C00

Attention quand même aux firmwares récupérés ailleurs que chez Huawei...Il est très facile d'ajouter une backdoor dans un firmware. Et les antivirus n'y verront rien du tout. Il y a déjà eu le cas avec un firmware B715. Voir ici comment modifier un firmware.C'est la raison pour laquelle il vaut mieux placer son routeur Huawei devant un firewall, et utiliser un VPN créé en amont (sur le firewall par exemple).

-

Accéder aux appareils dans le réseau local derrière un routeur 4G

evenkimi a dit :Tu parles de vpn d'anonymisation, or tous les vpn commerciaux ne sont pas des vpn d'anonymisation, si ? J'ai du mal à voir comment une ip fixe peut-être compatible avec l'anonymat.Non, tous les vpn commerciaux ne sont pas des vpn d'anonymisation. Mais les offres vpn classiques sont plutôt pour les pro. Ne pas confondre adresse ip publique fixe et anonymisation : les 2 sont bien compatibles à partir du moment où on ne peut pas savoir qui utilise l'adresse ip publique (c'est le cas des vpn d'anonymisation qui ne conservent (soi-disant) pas l'origine du vpn et qui font partager la même ip publique avec plusieurs utilisateurs).

Dans quel exemple ? avec un reverse-ssh, on définit les ports qu'on veut router (par défaut, tous les autres ne le sont pas). Et ils sont fixes. Il faut bien faire la différence entre le port du serveur ssh de la machine "amie", les ports locaux qui seront reroutés par le client ssh, et les ports des machines qu'on souhaite atteindre sur le LAN.evenkimi a dit :2. Tous les port seront disponibles ? En fait je ne comprend pas pourquoi vous changez de port à chaque fois dans votre exemple.

Si je veux me co a une machine locale au port 1024 (au pif)

Je me co au serveur extérieur au port 1024 via une URL (mondomaine.com:1024)

Le serveur extérieur transmet au raspberry avec le port 1024

le raspberry transport ce qu'il recoit a la machine locale avec le port 1024

Dans votre exemple tous les ports sont différents. Y-a-t-il une raison ?

Est-ce que mon exemple marcherait ?Dans l'exemple que tu donnes, le port local sera rerouté via le port ssh du serveur extérieur (par défaut 22, mais c'est une bonne idée en terme de sécurité de le changer). Mais c'est ssh qui routera le port local vers le serveur distant ssh puis vers la mahcine sur le lan. Il y a bien 3 ports impliqués (local, serveur ssh, machine LAN). Ces ports peuvent être identiques, mais c'est une source de confusion (celui du serveur ssh est de préférence unique, alors que les autres peuvent concerner plusieurs redirections).Pour répondre précisément à la question, oui, ça marchera, mais ce n'est pas forcément une bonne idée.evenkimi a dit :3. Est-ce que cette solution offre les même possibilité que ce qu'on peut faire avec un routeur ? Est-ce que je peux dire au serveur distant "envoie tout ce qui arrive sur les port 1024-50 000 sur le rasberrypi en ssh" ?Ou est-ce qu'il faut dire au rasberry pi pour CHAQUE application, une part une, "ouvre un socket ssh avec le serveur distant sur tel port" avec 1 port = un socket ssh

Pas de plage de port possible ?Non, le serveur ssh n'est pas un vrai routeur.

Le trafic passe par le serveur ssh, donc par le raspberry.evenkimi a dit :4. le raspberry sert juste a la mise en relation, ou tout le trafic va passer par lui ?S'il y avait un moyen de court-circuiter le serveur ssh, on aurait pas besoin de faire tout ça.

-

Accéder aux appareils dans le réseau local derrière un routeur 4G

Si tu as effectivement lu les fils de discussion que tu mentionnes au début, j'ai loupé mon objectif en les écrivant. Car il ne donnent pas juste une recette à appliquer sans explication du pourquoi.evenkimi a dit :Oui j'ai bien vu des topics qui en parlaient. Mais j'aimerais surtout comprendre un peu plus finement ce qu'il se passe, pourquoi noip ne fonctionne pas, et réfléchir a une solution qui correspondrait a mon cas. En gros échanger plutôt que simplement copier une des solutions-tuto proposées sans la comprendre.

Relis les 5ème et 6ème paragraphe de ce post :

https://routeur4g.fr/discussions/discussion/1857/tuto-acceder-a-son-lan-derriere-un-routeur-4g-depuis-lexterieur-avec-ngrok/p1

Tu auras la réponse sur les VPN d'anonymisation.

- 4,359 Utilisateurs

- 5,919 Discussions

- 47,365 Réponses